ما هي عمليات الاحتيال متعددة التواقيع وكيف يمكن للمستخدمين حماية أنفسهم؟

تقنية التوقيع المتعدد (multisig) قد ساهمت بشكل كبير في تحسين أمان ومرونة تخزين العملات المشفرة. من خلال القضاء على نقطة الفشل الفردية المرتبطة بالمفاتيح الخاصة، تمهد هذه التقنية أساسًا قويًا لإدارة الأصول وتطبيقات الشركات والخدمات المالية المبتكرة. ومع ذلك، مثل أي نظام معقد آخر، يمكن أن تصبح التوقيع المتعدد هدفًا للمهاجمين، وأصبحت العمليات الاحتيالية المتضمنة لها شائعة بشكل متزايد. يستكشف هذا المقال مزايا ومخاطر حلول التوقيع المتعدد ويقدم نصائح عملية للسلامة لمساعدة المستخدمين على الاستفادة الكاملة من فوائد محافظ التوقيع المتعدد مع تقليل التهديدات المحتملة.في غابة مظلمة من عالم العملات المشفرة، تستمر حوادث القرصنة في الظهور واحدة تلو الأخرى. وفقًا لشركة أمن سلسلة الكتل PeckShield، حدث أكثر من 300 حادث قرصنة للعملات المشفرة في عام 2024، مما أدى إلى خسائر إجمالية بقيمة 2.15 مليار دولار - زيادة بنسبة 30% مقارنة بقيمة 1.51 مليار دولار في عام 2023. يعامل القراصنة مختلف القطاعات على أنها أجهزة الصراف الآلي الشخصية لهم، حيث تكثر جرائم الاحتيال المتعلقة بالمحافظ - بما في ذلك عمليات الاحتيال متعددة التواقيع.

الاحتيال متعدد التواقيع هو شكل من أشكال الاحتيال يقوم بتلاعب في حسابات المحافظ عن طريق استغلال آلية التوقيع المتعدد (المعروفة باسم متعدد التواقيع)، مما يؤدي إلى فقدان المستخدمين للتحكم في محافظهم وسرقة أصولهم. في حين أن الغرض الأصلي من نظام التواقيع المتعددة هو تعزيز أمان المحفظة، فإن تعقيده الكامن غالبًا ما يصبح نقطة دخول للنصابين. سيقوم هذا المقال بالتنقيب بعمق في آلية التوقيع المتعددة - استكشاف كيفية عملها، مزاياها وعيوبها، دراسات حالات من الحياة الواقعية، وفي النهاية تزويد المستخدمين باستراتيجيات وقائية لتأمين أصول محافظهم الرقمية بشكل أفضل.

ما هي آلية متعدد التواقيع؟

آلية التوقيع المتعدد (multisig) هي تقنية أمان معتمدة على نطاق واسع في مجال العملات المشفرة والبلوكشين. تتطلب من حاملي المفتاح الخاص المتعددين الموافقة المشتركة على المعاملات أو أداء العمليات الحرجة، مما يسمح لعدة مستخدمين بإدارة والتحكم في الوصول إلى محفظة العملات المشفرة الواحدة بشكل تعاوني. بالمقارنة مع أنظمة المفتاح الواحد، يقدم التوقيع المتعدد أمانًا ومرونة أكبر بشكل ملحوظ من خلال الموافقة الموزعة. إنها ملائمة بشكل خاص لسيناريوهات مثل التعاون في الفريق، إدارة الأصول المؤسسية، وحكم DAO.

ببساطة، متعدد التواقيع هو قفل مركب ذو أمان عالي، حيث يجب استخدام مفاتيح متعددة لفتحه. هذا يعني أنه حتى لو تم فقدان مفتاح خاص واحد أو أكثر أو تعرضه للاختراق، فإن أصول المحفظة قد تظل آمنة.

المحطات الرئيسية في تطوير آليات متعدد التواقيع

- 2012: تم تقديم بروتوكول P2SH (الدفع إلى النص المشفر) لبيتكوين الذي يتيح القدرة على تضمين سكربتات متعددة التواقيع في المعاملات عبر التجزئة.

- 2016: استخدمت بورصة العملات الرقمية بيتفينيكس حل متعدد التواقيع الخاص ببيتجو لإدارة أصول المستخدم. ومع ذلك، بسبب تهيئ خاطئ في المحفظة الساخنة، تم سرقة 120،000 بيتكوين.

- 2017: تم استهداف محفظة Parity متعددة التواقيع بسبب ثغرة في الشفرة، مما أدى إلى سرقة حوالي 150،000 ETH.

- 2020: قام فريق Gnosis بإطلاق Gnosis Safe بشكل رسمي، وهو أول حل موحد لمحفظة Multisig ضمن نظام الإيثيريوم. في نفس العام، اقترحت EIP-3074 للإيثيريوم أوبكودات AUTH و AUTHCALL، التي سمحت للحسابات المملوكة من الخارج (EOAs) بتفويض العقود لتنفيذ المعاملات نيابة عنهم، مما قدم دعمًا أساسيًا لـ Multisig.

- 2021: EIP-4337 المقترح لـ Ethereum يقوم بتجريب مجموعة الحساب عبر العقود الذكية، مما يتيح إدارة الأذونات أكثر مرونة لمحافظ متعدد التواقيع.

- تم تنفيذ EIP-4337 رسميًا في عام 2023. في نفس العام، تم اكتشاف ثغرة في العقد في Safe (المعروف سابقًا باسم Gnosis Safe). استغل المهاجم عيبًا في منطق التحقق من التوقيع لتزوير معاملات متعددة التوقيع وسرقة الأموال. ردًا على ذلك، قام فريق Safe بإصلاح المشكلة على الفور، وقدم إطار عمل تدقيق أمان معماري، وأطلق ميزة جديدة للتنفيذ المؤجل.

- 2024: اقتراح EIP-7702 سمح بالسماح لعناوين EOA بالحصول مؤقتًا على وظائف العقد الذكي ضمن صفقة واحدة، مما يبسط بشكل أكبر منطق التوقيع المتعدد.

كيف تعمل محافظ متعدد التواقيع

في جوهر آلية التوقيع المتعدد هو مفهوم تواقيع العتبة، الذي يعني أنه يمكن إكمال عملية تحويل الأموال فقط عندما يتم تلبية عدد محدد مسبقًا من التواقيع الصالحة (العتبة). ويُعبَّر عن ذلك عادةً في تنسيق "m من n"، حيث يُعتبر m هو عدد التواقيع المطلوبة، و n هو العدد الإجمالي للمفاتيح الخاصة المعنية. على سبيل المثال، في محفظة توقيع متعدد 2 من 3، يتم إعداد ثلاثة مفاتيح خاصة، ولكن أي من اثنين منها كافٍ لتفويض عملية التحويل.

أخذ محفظة TronLink - التي تدعم متعدد التواقيع - كمثال، تعمل وظائف سير العمل كما يلي:

1) إدارة وتوزيع المفتاح الخاص

بعد إنشاء أو استيراد محفظة، يتصفح المستخدم جيت. آي. أو إلى قسم "إدارة الأذونات" تحت "إدارة المحافظ". يحدد نظام الأذونات متعدد التواقيع لـ TRON ثلاث مستويات وصول: المالك، الشاهد، والنشط، كل منها بوظائف مختلفة:

- المالك: هذا هو أعلى مستوى من السلطة في الحساب. يتحكم في الملكية، ويدير هياكل الإذن، ويمكنه تنفيذ أي عقد. عند إنشاء حساب جديد، يتم تعيين هذا الدور تلقائيًا للحساب نفسه.

- الشاهد: هذا المستوى حصري للممثلين الخاصين الفائقين ويُستخدم لإدارة عقد توليد الكتل. لا يتوفر للمستخدمين العاديين. بمجرد تعديل الأذونات، يجب إعادة تكوين عقد توليد الكتل.

- نشط: يتم تعيين هذا المستوى من الإذن وتعديله بواسطة المالك. يتم استخدامه لأداء مهام محددة مثل التحويلات، التصويت، الرهان، إصدار الأصول، وإنشاء العقود الذكية.

المصدر: TronLink

يمكن للمستخدمين تعديل الأذونات وإضافة عناوين المفتاح الخاص المملوكة من قبل أطراف مختلفة وتكوين قيمة العتبة استنادًا إلى احتياجاتهم. يجب أن يكون عدد المفاتيح الخاصة مساويًا أو أكبر من العتبة. على سبيل المثال، في إعداد 3 من 5، يقوم المستخدم بإضافة خمسة مفاتيح خاصة، ويجب أن يوقع أي من ثلاثة منها معاملة لتكون صالحة.

2) توقيع الصفقات وتنفيذها

بمجرد اكتمال الإعداد، يقوم المستخدم A ببدء طلب التحويل، مما يجعل النظام يولد معاملة غير موقعة. ثم يقوم المستخدم A بتوقيع المعاملة باستخدام مفتاحه الخاص. بعد ذلك، يقوم المستخدم B، المستخدم C، أو حاملو المفتاح الآخرون بالتوقيع بدورهم حتى يتم جمع العدد المطلوب من التواقيع. بمجرد تحقيق الحد الأدنى، يتم التحقق من المعاملة وبثها إلى شبكة البلوكشين للتنفيذ.

مزايا وعيوب آلية متعدد التواقيع

استنادًا إلى كيفية عمل آلية التوقيع المتعدد التواقيع، فإن فوائده واضحة ومقنعة:

تعزيز أمان كبير

- يمنع نقاط الفشل الفردية: عندما تتطلب المعاملات توقيعات متعددة، فإن التعرض للخطر لمفتاح خاص واحد أو فشل جهاز واحد لا يؤدي إلى فقدان الأصول.

- يحمي ضد التهديدات الداخلية: في بيئات الفريق، الحاجة إلى موافقات متعددة تقلل بشكل كبير من خطر أن يخصص شخص واحد الأموال.

- يقلل من مخاطر الاختراق: يحتاج المهاجم إلى اختراق مفاتيح خاصة متعددة أو أجهزة في نفس الوقت، مما يجعل الوصول غير المصرح به أكثر صعوبة.

2) إدارة الأصول المرنة

- صلاحيات متدرجة: يمكن تعيين عتبات مختلفة لسيناريوهات مختلفة. (على سبيل المثال: 2 من 3 للمعاملات الروتينية ذات القيمة المنخفضة، و 3 من 5 للتحويلات ذات القيمة العالية.)

- إدارة المفاتيح الموزعة: يمكن للمستخدمين تخزين المفاتيح الخاصة عبر عدة أجهزة (مثل الهواتف الذكية، محافظ العملات الرقمية، وما إلى ذلك) أو في أماكن فيزيائية منفصلة - مما ينتشر بشكل فعال الخطر.

3) تحسين الشفافية والقابلية للتدقيق

جميع المعلومات المتعلقة بالتوقيعات - مثل العناوين، الطوابع الزمنية، وأكثر - مُسجلة علنًا وقابلة للتتبع، مما يجعل من عمليات التدقيق والمساءلة بعد الحدوث أسهل بكثير.

ومع ذلك، تعقيد آلية التوقيع المتعدد أيضًا يُطرح العديد من التحديات، مثل:

1) إدارة المفتاح المعقدة

على الرغم من أن التوقيعات عبر عتبة العتبة توفر مرونة، إلا أنها تخلق أيضًا مستوى عالٍ من التبعية. يجب على المستخدمين التأكد من أن كل مفتاح خاص مخزن بشكل آمن وقابل للوصول. إذا أصبح أحد أو أكثر من حاملي المفاتيح غير قابلين للوصول، فقد يكون من المستحيل تحقيق الحد الأدنى المطلوب من التوقيعات - مما قد يؤدي بشكل محتمل إلى قفل الأموال بشكل دائم. علاوة على ذلك، قد يستغل المهاجمون تكتيكات الهندسة الاجتماعية - عن طريق تلاعب الثقة البشرية عن طريق تقمص مصادر شرعية لخداع الأشخاص الآخرين الموقعين في منح التفويض. يمكن أن يؤدي ذلك إلى الوصول غير المصرح به وسرقة الأموال.

2) حاجز عالي للمستخدمين

نظرًا لأن المعاملات تتطلب تنسيقًا بين عدة أطراف للتوقيع، يمكن أن يتسبب ذلك في تأخير أو أخطاء، خصوصًا في الحالات العاجلة

3) تكاليف عالية على السلسلة

على سلاسل مثل إيثيريوم، تتطلب عقود متعددة التواقيع جولات متعددة من التحقق من التوقيع. بالمقارنة مع المعاملات ذات التوقيع الواحد، يؤدي هذا إلى تكاليف غاز أعلى بشكل كبير.

4) خطر الضعف التقني

متعدد التواقيع ليس مضمون الحماية بحد ذاته. إذا كان تكامل نظام المحفظة أو العقد نفسه يحتوي على عيوب أمنية، فقد يستغلها القراصنة لسرقة الأموال.

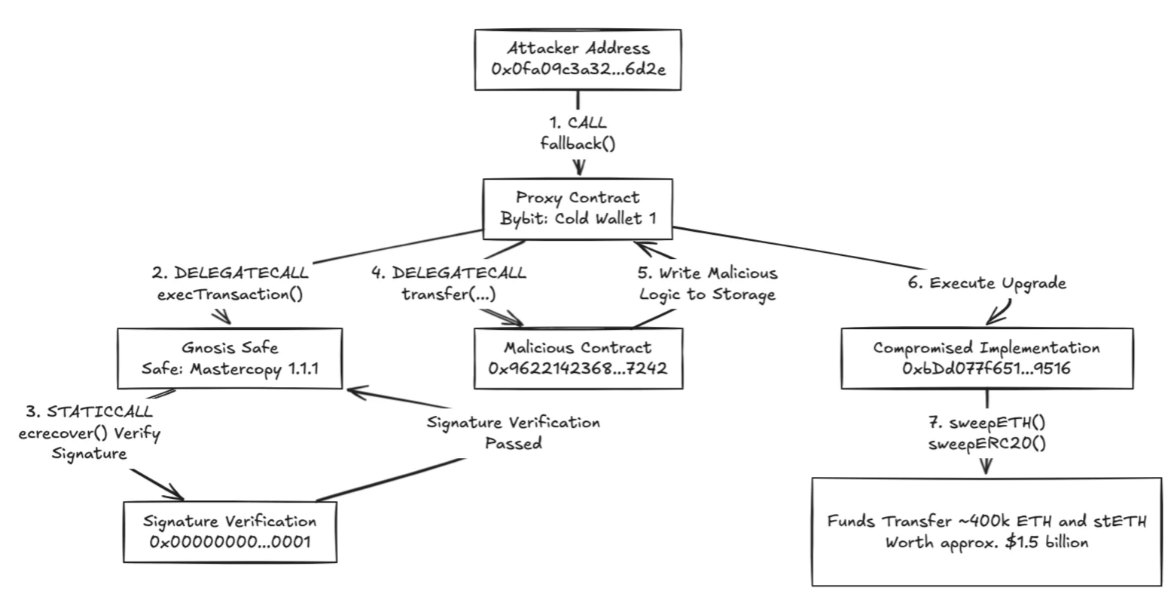

عملية هجوم بايبت (المصدر: فريق أمان سلوميست)

على سبيل المثال، في 21 فبراير 2024، تم استهداف محفظة التوقيع المتعدد لبورصة العملات المشفرة بايبيت وتم اختراقها بشكل محدد. استغل القراصنة وظيفة deleGate.com في عقد محفظة التوقيع المتعدد الآمنة، وحقن عقد خبيث لتجاوز المنطق الصحيح. هذا جعل العمليات الاحتيالية تبدو مشروعة على الواجهة الأمامية، مما يخدع الموقعين. نتيجة لذلك، تجاوز المهاجم عملية التحقق من التوقيع المتعدد ونقل بنجاح ما يقرب من 1.5 مليار دولار أمريكي من الأصول إلى عنوان محفظة مجهول.

ما هي التكتيكات الشائعة المستخدمة في عمليات الاحتيال متعددة التواقيع؟

في جوهرها، يدور نصب الـ Multisig عادة حول تسربات المفتاح الخاص أو التغييرات غير المصرح بها في أذونات المحفظة. يحصل المحتالون على وصول إلى المفتاح الخاص للمستخدم أو العبارة الذاكرية من خلال وسائل مختلفة، ثم يعدلون أذونات المحفظة - عن طريق إضافة عنوانهم الخاص كمشارك آخر في الحساب Multisig. في مثل هذه الحالات، يمكن للمستخدمين ما زالوا يتلقون الأموال في المحفظة دون مشاكل، ولكن عند محاولتهم نقل الأموال خارجها، يكتشفون أنهم غير قادرين على فعل ذلك. نظرًا لهذا الإعداد الخفي، لا يدرك كثيرون من المستخدمين أنهم فقدوا بالفعل السيطرة على محفظتهم. غالبًا ما يقوم المحتالون بلعب اللعبة الطويلة - انتظار تراكم الأصول قبل تصريف المحفظة.

في أي حالات عادة ما تكون المحافظ عرضة للاستيلاء عليها بواسطة إعدادات متعددة التواقيع الخبيثة؟

1) إدارة مفتاح غير صحيحة من قبل المستخدم: يقوم بعض المستخدمين بتخزين المفاتيح الخاصة أو العبارات الذاكرية عن طريق التقاط لقطات شاشة، أو رفعها إلى محركات تخزين سحابية، أو حفظها على أجهزة متصلة بالإنترنت. يمكن للقراصنة الحصول عليها من خلال الهجمات السيبرانية، وبمجرد الحصول على الوصول، يمكنهم تكوين أذونات متعددة التواقيع خبيثة على الفور.

2) هجمات الهندسة الاجتماعية: تأتي هذه الهجمات في أشكال مختلفة. تتضمن التكتيكات الشائعة روابط الصيد الاستهدافية من مواقع الويب الطرفية، وادعاءات الهواء المزيفة، وإغراء المستخدمين بالشحن بتكلفة منخفضة، والتنكر كدعم فني، أو التظاهر بأنهم أعضاء في الفريق لخداع المستخدمين وإعطائهم الأذونات. يمكن أن تؤدي هذه الطرق إلى كشف مستخدمي المحفظة إما عن قصد أو بدون وعي عن مفتاح المحفظة الخاص بهم، أو تشغيل رمز عقود ذكية خبيث يغير أذونات المحفظة - مما يؤدي إلى تكوين المحفظة كمتعددة التواقيع تحت سيطرة المحتال.

3) الكشف العمدي عن المفتاح من قبل الآخرين: في بعض الحالات، يتظاهر المحتالون بعدم معرفتهم كيفية تشغيل محفظة ويقدمون مفتاحهم الخاص للمستخدم لمساعدته في عملية التحويل. ومع ذلك، تم إعداد المحفظة بالفعل على أنها متعددة التواقيع، وبمجرد أن يقوم المستخدم بتحويل العملات المشفرة إليها، يتم فقدان الأصول بشكل لا رجعة فيه - تحكم بها المحتال من خلال أذونات المتعددة التوقيع.

كيف يمكن للمستخدمين حماية أنفسهم؟

للاستفادة الكاملة من فوائد الأمان المتعدد التوقيعات بينما يتم تقليل المخاطر، يجب على المستخدمين اعتماد نهج مزدوج: دمج الحمايات التقنية مع أفضل الممارسات السلوكية.

التدابير الفنية:

- اختر خدمات متعدد التواقيع الموثوق بها: أعط أفضلية لمحافظ متعددة التواقيع مفتوحة المصدر التي خضعت لفحوص أمنية من جهات خارجية. اختر مزودي خدمات أو منصات محافظ ذات سمعة طيبة وسجل أمان مثبت.

- تنفيذ عدة طبقات من الأمان: بالإضافة إلى متعدد التواقيع، يجب أيضًا على المستخدمين تفعيل أدوات الحماية الإضافية مثل محافظ الأجهزة (مثل Ledger، Trezor)، المصادقة ذات العاملين (2FA)، برامج مكافحة الفيروسات، وإضافات المتصفح مثل Scam Sniffer لحظر تهديدات الصيد الاحتيالي.

ممارسات سلوكية:

- حافظ على مفاتيحك الخاصة بشكل صحيح: لا تشارك مفتاحك الخاص مع أي شخص. لتجنب المخاطر عبر الإنترنت، قم بتخزين مفتاحك الخاص أو العبارة المذكورة بشكل عملوي في وضع عدم الاتصال، مثالياً مكتوبة على ورق متين ومحكم الإغلاق في موقع فعلي.

- كن حذرًا من العمليات والروابط المشبوهة: لا تنقر على الروابط غير المعروفة أو تقوم بتنزيل تطبيقات غير رسمية. تحقق دائمًا من إشعارات الهبوط الجوي والاتصالات الأخرى من خلال مصادر رسمية. قبل الموافقة على أي تفاعل مع العقد، قم بمراجعة الأذونات المطلوبة بعناية - مثل موافقات الرموز أو ترقيات الحساب - ورفض أي شيء مشبوه.

- تحقق بانتظام من حالة تفويض المحفظة: استخدم أدوات مثل Revoke.cash لتفقد وإلغاء أي أذونات محفظة غير مصرح بها.

تتطلب تصفح عالم العملات المشفرة يقظة دائمة. يجب على المستخدمين اعتماد عقلية "عدم الثقة" - تجنب التفكير الأمل أو الأوهام السريعة الثراء، والبقاء مستيقظين على الفخاخ الشائعة. مهمة بنفس القدر هي البقاء على اطلاع: تعلم عن تقنيات الاحتيال المتطورة وبناء وعي أقوى بالمخاطر.

إذا اكتشف المستخدم أن محفظته تم تكوينها بشكل خبيث كحساب متعدد التواقيع، يجب عليه قطع الاتصال على الفور من الإنترنت، وافصل جميع الأجهزة المتصلة عن التفاعل مع المحفظة المخترقة، وإلغاء الأذونات عبر مستكشف البلوكشين، والاتصال بفريق أمان محترف في أقرب وقت ممكن لطلب المساعدة.

بالطبع ، بالإضافة إلى المستخدمين الفرديين ، يجب أن تستمر آلية multisig نفسها في التطور للدفاع بشكل أفضل ضد الهجمات المتطورة بشكل متزايد. على سبيل المثال ، دمج MPC (حساب متعدد الأطراف) لتمكين التوقيعات "بدون مفتاح" ، مما يسمح للمستخدمين بالتوقيع المشترك على المعاملات دون الكشف عن مفاتيح خاصة كاملة ؛ تنفيذ الدفاعات الديناميكية التي تعدل قواعد التوقيع في الوقت الفعلي بناء على معلومات التهديدات ؛ وإنشاء أنظمة تحقق آلية تستفيد من أدوات الكشف الذكاء الاصطناعي لتجميد المعاملات المشبوهة وإطلاق التنبيهات.

من ناحية أخرى، بدأت الهيئات التنظيمية أيضًا في فرض متطلبات الامتثال على خدمات محافظ الودائع، بما في ذلك محافظ متعددة التواقيع. على سبيل المثال، تنص لائحة الاتحاد الأوروبي للأسواق في الأصول الرقمية (MiCA)، التي دخلت حيز التنفيذ الآن، بشكل واضح على أن المؤسسات القائمة على تقديم خدمات وديعة مثل المحافظ متعددة التوقيعات يجب أن تلتزم بمتطلبات الترخيص ورأس المال وفصل الأصول، ويجب أن تلتزم بمعايير الامتثال العملية الصارمة.

مع استمرار توضيح الأطر التنظيمية العالمية لحفظ العملات المشفرة وتحديدها أكثر، فإن هذه القواعد - بالرغم من إضافة تكاليف إضافية لمزودي الخدمات - ستسهم في نهاية المطاف في تعزيز بيئة عملات مشفرة أكثر شفافية وموثوقية، مما يعزز بشكل كبير أمان أصول المستخدم.

استنتاج

آلية متعدد التواقيع قد عززت بشكل كبير أمان ومرونة تخزين العملات المشفرة. من خلال القضاء على المخاطر المرتبطة بمفتاح خاص واحد، فإنها تضع أساساً قوياً لإدارة الأصول، وتطبيقات المؤسسات، والخدمات المالية المبتكرة. ومع ذلك، مثل أي نظام معقد، فإن متعدد التواقيع ليس خالياً من استغلاله، والعمليات الاحتيالية المستهدفة له تصبح شائعة بشكل متزايد.

كمستخدمين للعملات المشفرة، من الضروري تحسين الوعي الأمني باستمرار، والبقاء يقظين ضد العروض المغرية والفخاخ الخفية، وعدم السماح أبدًا للمكاسب القصيرة الأجل بالإضرار بالخسائر الطويلة الأجل. بالإضافة إلى ذلك، يجب على المستخدمين أن يصبحوا ماهرين في استخدام مجموعة متنوعة من أدوات العملات المشفرة للحماية بشكل أكثر فعالية ضد المخاطر المحتملة.

المقالات ذات الصلة

كيف تعمل بحوثك الخاصة (Dyor)؟

ما المقصود بالتحليل الأساسي؟

ما هو سولانا?

كل ما تريد معرفته عن Blockchain

دليل المبتدئين للتداول