マルチシグ詐欺とは何であり、ユーザーはどのように自衛すればよいのでしょうか?

マルチシグ(multisig)テクノロジーは、暗号通貨の保管のセキュリティと柔軟性を大幅に向上させました。プライベートキーに関連する単一障害点を排除することで、資産管理、企業アプリケーション、革新的な金融サービスに強固な基盤を提供しています。ただし、複雑なシステムのように、マルチシグも攻撃者の標的となる可能性があり、それに関連する詐欺がますます一般的になっています。この記事では、マルチシグソリューションの利点とリスクについて探究し、ユーザーがマルチシグウォレットの利点を最大限に活用しながら潜在的な脅威を最小限に抑えるための実用的な安全対策を提供しています。暗黒の仮想通貨の森では、ハッキング事件が次々と発生し続けています。ブロックチェーンセキュリティ企業PeckShieldによると、2024年には300件以上の仮想通貨ハッキング事件が発生し、総額215億ドルの損失が出ました。これは2023年の151億ドルに比べて30%増加しています。ハッカーは、様々なセクターを自分たちの個人用ATM機として扱っており、特にウォレット関連の詐欺が横行しています―マルチシグの詐欺を含む。

マルチシグ詐欺は、ウォレットアカウントを操作して資産を盗まれるユーザーを生じさせる、マルチシグ(一般的にマルチシグと呼ばれる)メカニズムを悪用する詐欺の形態です。マルチシグシステムの本来の目的はウォレットのセキュリティを強化することですが、その複雑さはしばしば詐欺師にとって侵入ポイントとなります。本記事では、マルチシグメカニズムについて詳しく調査し、その仕組み、利点と欠点、実際の事例、そしてデジタルウォレット資産をより安全に保護するための予防策をユーザーに提供します。

マルチシグメカニズムとは何ですか?

マルチシグ(マルチシグネチャ)メカニズムは、暗号通貨およびブロックチェーン領域で広く採用されているセキュリティ技術です。これには、複数の秘密鍵保持者がトランザクションを共同で承認したり重要な操作を行ったりする必要があり、複数のユーザーが1つの暗号ウォレットへのアクセスを共同で管理および制御できるようにします。単一鍵システムと比較して、マルチシグは分散型認可を通じて著しく高いセキュリティと柔軟性を提供します。チームの協力、機関資産管理、およびDAOのガバナンスなどのシナリオに特に適しています。

要するに、マルチシグは高セキュリティの組み合わせ錠であり、複数の鍵が必要です。これは、1つまたは複数の秘密鍵が紛失または危険に晒されても、ウォレットの資産が安全である可能性があることを意味します。

マルチシグメカニズムの開発における主要なマイルストーン

- 2012年:BitcoinのP2SH(Pay-to-Script-Hash)プロトコルが、マルチシグスクリプトをハッシングを通じて取引に埋め込む機能を導入しました。

- 2016年:暗号通貨取引所Bitfinexは、ユーザー資産を管理するためにBitGoのマルチシグソリューションを採用しました。しかし、ホットウォレットの誤構成により、12万BTCが盗まれました。

- 2017:Parityのマルチシグウォレットがコードの脆弱性によって攻撃され、約15万ETHが盗まれました。

- 2020年:Gnosisチームは、Ethereumエコシステム内で最初の標準化されたマルチシグウォレットソリューションであるGnosis Safeを正式にローンチしました。同年、EthereumのEIP-3074では、外部所有アカウント(EOA)が契約に取引を実行する権限を付与するAUTHおよびAUTHCALLオペコードが提案され、マルチシグの基盤サポートが提供されました。

- 2021:EthereumのEIP-4337はスマートコントラクトを介したアカウント抽象化を提案し、マルチシグウォレットのより柔軟な許可管理を可能にしました。

- 2023年:EIP-4337が正式に実装されました。同年、Safe(旧Gnosis Safe)で契約の脆弱性が発見されました。攻撃者は署名検証ロジックの欠陥を悪用してマルチシグトランザクションを偽造し、資金を盗みました。これに対応して、Safeチームは迅速に問題を修正し、モジュラーセキュリティ監査フレームワークを導入し、新しい「遅延実行」機能を開始しました。

- 2024:EIP-7702提案により、EOAアドレスは1つのトランザクション内で一時的にスマートコントラクト機能を取得し、マルチシグロジックをさらに簡素化することができました。

マルチシグウォレットの動作原理

マルチシグメカニズムの核心には、しきい値署名の概念があります。これは、事前に定義された有効な署名(しきい値)の数が満たされたときにのみ取引が完了することを意味します。これは一般的に、「m-of-n」形式で表され、ここで、mは必要な署名の数であり、nは関与する秘密鍵の総数です。例えば、2-of-3マルチシグウォレットでは、3つの秘密鍵が設定されていますが、そのうちの2つが取引を承認するのに十分です。

TronLinkウォレット(マルチシグをサポート)を例に取ると、ワークフローは以下のように機能します:

1) プライベートキーの管理と配布

ウォレットを作成またはインポートした後、ユーザーは「ウォレット管理」の下にある「権限管理」セクションにナビゲートします。TRONのマルチシグ権限システムは、オーナー、ウィットネス、アクティブの3つのアクセスレベルを定義しており、それぞれ異なる機能を持っています。

- Owner: これはアカウントで最高レベルの権限です。所有権を制御し、許可構造を管理し、任意の契約を実行できます。新しいアカウントが作成されると、この役割はデフォルトでアカウント自体に割り当てられます。

- 証人:このレベルはスーパーリプレゼンテーションのみに与えられ、ブロック生成ノードを管理するために使用されます。一般ユーザーは利用できません。権限が変更されると、ブロック生成ノードを再構成する必要があります。

- アクティブ:この権限レベルはオーナーによって設定および変更されます。これは、移転、投票、ステーキング、資産発行、およびスマートコントラクトの作成などの特定のタスクを実行するために使用されます。

ソース:TronLink

ユーザーは、必要に応じてアクセス許可を変更し、異なる当事者が保持する秘密鍵アドレスを追加し、閾値値を構成できます。秘密鍵の数は閾値と等しいかそれよりも大きくなければなりません。たとえば、3-of-5の設定では、ユーザーは5つの秘密鍵を追加し、そのうちの3つが取引に署名する必要があります。

2) トランザクションの署名と実行

セットアップが完了すると、ユーザーAは転送リクエストを開始し、システムに署名されていない取引を生成するよう促します。ユーザーAは、その後、プライベートキーを使用して取引に署名します。その後、ユーザーB、ユーザーC、または他のキーホルダーが必要な署名数が集められるまで順番に署名します。しきい値に達すると、取引が検証され、ブロックチェーンネットワークに放送されて実行されます。

マルチシグメカニズムの利点と欠点

マルチシグの仕組みの動作方法に基づくと、その利点は明確で説得力があります。

1) 重要なセキュリティ強化

- シングルポイントの障害を防止します:取引が複数の署名を必要とする場合、単一の秘密鍵の侵害や1台のデバイスの故障が資産の損失につながることはありません。

- インサイダー脅威に対する保護:チーム環境では、複数の承認が必要となることで、単一の個人が資金を横領するリスクが大幅に低減されます。

- ハッキングリスクを軽減します:攻撃者は複数の秘密キーまたはデバイスを同時に侵害する必要があるため、不正アクセスははるかに困難になります。

2) 柔軟な資産管理

- 層状の権限:異なるシナリオに対して異なる閾値を設定することができます。(例:日常の低価値取引には3つ中の2つが必要で、高価値の送金には5つ中の3つが必要です。)

- 分散キー管理:ユーザーは、プライベートキーを複数のデバイス(スマートフォン、ハードウェアウォレットなど)または異なる物理的な場所に保管することができます。これにより、リスクを効果的に分散させることができます。

3) 透明性と監査可能性の向上

すべての署名関連情報—アドレス、タイムスタンプなど—は公に記録され、追跡可能であり、事後の監査と責任追及がはるかに容易になります。

ただし、マルチシグ機構の複雑さは、いくつかの課題も導入しています。

1) 複雑なキー管理

しきい値署名は柔軟性を提供しますが、依存度が高くなります。ユーザーは各秘密鍵が安全に保管され、アクセス可能であることを確認する必要があります。1人以上の鍵保持者が連絡不能になると、必要な署名のしきい値を満たすことが不可能になる可能性があり、資金が永久にロックされる可能性があります。さらに、攻撃者はソーシャルエンジニアリングの手法を悪用する可能性があります。—偽の情報源を装って他の署名者をだまして承認を与えさせることで、人間の信頼を操ります。これにより、不正なアクセスや資金の盗難が発生する可能性があります。

2) ユーザーへの高いバリア

取引には複数の当事者の署名を協調する必要があるため、緊急の状況では遅延やエラーが発生する可能性があります

3) チェーン上の高コスト

イーサリアムのようなチェーンでは、マルチシグ契約では複数のラウンドの署名検証が必要です。単一署名トランザクションと比較すると、これにより著しく高いガスコストが発生します。

4) 技術的脆弱性のリスク

マルチシグは元々完璧ではありません。ウォレットシステムの統合や契約自体にセキュリティ上の欠陥がある場合、ハッカーがそれを悪用して資金を盗む可能性があります。

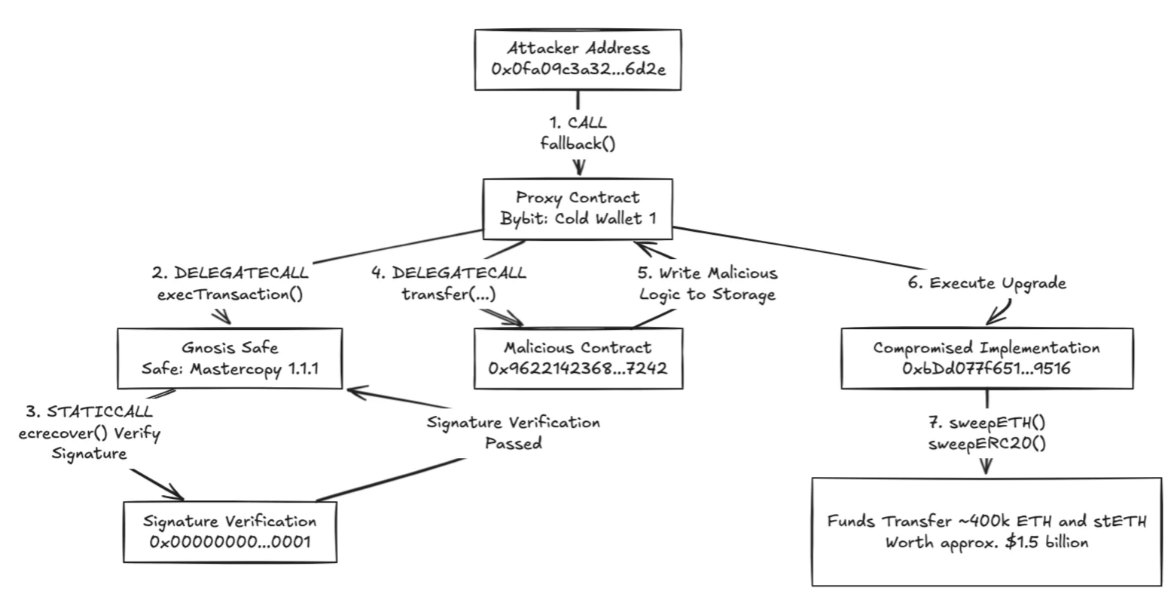

Bybit攻撃プロセス(出典:SlowMistセキュリティチーム)

例えば、2024年2月21日に、暗号通貨取引所Bybitのマルチシグウォレットが特定され、侵害されました。ハッカーは、セーフマルチシグウォレット契約のdeleGate.comcall機能を悪用し、悪意のある契約を注入して正しいロジックをオーバーライドしました。これにより、詐欺取引がフロントエンドで正当であるように見え、署名者を欺きました。その結果、攻撃者はマルチシグ検証プロセスをバイパスし、匿名のウォレットアドレスに約15億ドル相当の資産を正常に送金しました。

マルチシグ詐欺で使用される一般的な戦術は何ですか?

その中核には、マルチシグ詐欺は通常、秘密鍵の漏洩やウォレットの権限の不正な変更を中心に展開しています。詐欺師はさまざまな手段でユーザーの秘密鍵やニーモニックフレーズにアクセスし、その後ウォレットの権限を変更し、自分のアドレスをマルチシグアカウントの共同コントローラーとして追加します。このような場合、ユーザーは問題なくウォレットに資金を受け取ることができますが、資金を送金しようとするとできないことがわかります。この隠れた設定のため、多くのユーザーはすでにウォレットの管理権を失っていることに気づいていません。詐欺師はしばしば長期的なゲームを行い、資産が蓄積されるのを待ってからウォレットを空にすることがあります。

では、ウォレットが通常、悪意のあるマルチシグセットアップの被害者になるのはどのような状況ですか?

1) ユーザーによる適切でないキー管理:一部のユーザーは、スクリーンショットを撮ったり、クラウドドライブにアップロードしたり、インターネットに接続されたデバイスに保存することで、秘密鍵やニーモニックフレーズを保存しています。ハッカーはこれらをサイバー攻撃を通じて入手し、一度アクセス権を得ると、すぐに悪意のあるマルチシグ権限を設定できます。

2) ソーシャルエンジニアリング攻撃:これらはさまざまな形で行われます。一般的な戦術には、第三者のウェブサイトからのフィッシングリンク、偽のエアドロップ請求、低コストのトップアップでユーザーを誘惑する、技術サポートを偽っている、またはチームメンバーを装ってユーザーに権限を与えさせる詐欺の手口が含まれます。これらの方法は、ユーザーが意図的にまたは無意識にウォレットの秘密鍵を開示させたり、ウォレットの権限を変更する悪意のあるスマートコントラクトコードをトリガーしたりすることがあり、それによってウォレットが詐欺師の制御下でマルチシグとして構成されることがあります。

3) 他者による故意の鍵の開示: 時々、詐欺師はウォレットの操作方法を知らないふりをして、ユーザーにトランスファーの手助けをするためにプライベートキーを提供します。しかし、そのウォレットは既にマルチシグとして設定されており、ユーザーが暗号通貨を送金すると、資産は不可逆的に失われ、詐欺師によってマルチシグ権限を通じて制御されます。

ユーザーはどのように自分自身を保護できますか?

マルチシグメカニズムのセキュリティ上の利点を最大限に活用しつつ、リスクを最小限に抑えるために、ユーザーは技術的な保護策と行動のベストプラクティスを組み合わせた二重アプローチを採用すべきです。

技術的対策:

- 信頼できるマルチシグサービスを選択してください:第三者のセキュリティ監査を受けたオープンソースのマルチシグウォレットを優先しましょう。評判の良いサービスプロバイダーやセキュリティの実績が証明されたウォレットプラットフォームを選択してください。

- 複数のセキュリティ層を実装します:マルチシグに加えて、ユーザーはLedger、Trezorなどのハードウェアウォレット、2要素認証(2FA)、ウイルス対策ソフトウェア、Scam Snifferのようなブラウザ拡張機能などの追加の保護ツールをアクティブ化すべきです。フィッシング脅威をブロックするため。

行動態度:

- 適切に秘密鍵を保護する:秘密鍵を他の誰かと共有しないでください。オンラインのリスクを避けるために、秘密鍵またはニーモニックフレーズをオフラインで保存し、できれば丈夫な紙に書き留めて物理的な場所で安全に封印してください。

- 怪しい操作やリンクには注意してください:不明なリンクをクリックしたり、非公式のアプリをダウンロードしたりしないでください。エアドロップの通知やその他の通信を常に公式の情報源で確認してください。契約の相互作用を承認する前に、トークンの承認やアカウントのアップグレードなど、要求された権限を注意深く確認し、怪しいものは拒否してください。

- 定期的にウォレットの認証状態を確認してください。Revoke.cashなどのツールを使用して、不正なウォレットの権限を調査および取り消してください。

暗号通貨の世界を航海するには、常に警戒が必要です。ユーザーは「ゼロトラスト」の考え方を採用すべきです。夢想やすぐにお金を稼ぐ幻想を避け、一般的な罠に警戒する必要があります。同じくらい重要なのは情報を収集することです:進化する詐欺技術について学び、より強固なリスク意識を構築することです。

ユーザーがウォレットが悪意を持ってマルチシグアカウントとして設定されていることを発見した場合、すぐにインターネットから切断し、すべての接続されたデバイスを妥協されたウォレットとのやり取りから切断し、ブロックチェーンエクスプローラーを介して権限を取り消し、できるだけ早く専門のセキュリティチームに連絡して支援を求めるべきです。

もちろん、個々のユーザーを超えて、マルチシグの仕組み自体は、ますます洗練された攻撃に対抗するために進化を続けなければなりません。たとえば、MPC(Multi-Party Computation)を統合して「鍵なし」署名を可能にし、完全な秘密鍵を明らかにせずにユーザーがトランザクションに共同で署名できるようにすること;脅威インテリジェンスに基づいてリアルタイムで署名ルールを調整するダイナミックな防御の実装;およびAI検出ツールを活用した自動検証システムの確立により、不審な取引を凍結し、アラートをトリガーすること。

一方で、規制当局は、マルチシグウォレットを含む受託ウォレットサービスに対するコンプライアンス要件の強化も開始しています。たとえば、欧州連合の仮想通貨資産市場 (MiCA) 規制は、正式に発効され、マルチシグウォレットなどの受託サービスを提供する機関は、ライセンス、資本、資産分離の要件を満たし、厳格な運営コンプライアンス基準に従わなければならないことを明確に規定しています。

グローバルな暗号通貨保管の規制フレームワークがより明確で確立されるにつれて、これらの規則はサービスプロバイダーに追加のコストをかける一方で、最終的にはより透明で信頼性のある暗号通貨エコシステムに貢献し、ユーザー資産のセキュリティを大幅に向上させるでしょう。

結論

マルチシグメカニズムは、暗号通貨の保管のセキュリティと柔軟性を大幅に向上させました。単一の秘密鍵に関連するリスクを排除することで、資産管理、企業アプリケーション、革新的な金融サービスのための堅固な基盤を築いています。ただし、複雑なシステムのように、マルチシグも悪用される可能性があり、それを狙った詐欺がますます一般的になっています。

仮想通貨ユーザーとして、セキュリティ意識を常に向上させ、誘惑的なオファーや隠れた罠に注意を払い、短期的な利益が長期的な損失につながらないようにすることが重要です。さらに、ユーザーはさまざまな仮想通貨ツールを上手に活用し、潜在的なリスクに対して効果的に防御することが重要です。

関連記事

ファンダメンタル分析とは何か

ソラナとは何ですか?

GateToken(GT)とは