O que são esquemas de Multisig e como podem os utilizadores proteger-se?

A tecnologia de assinatura múltipla (multisig) melhorou significativamente a segurança e flexibilidade do armazenamento de criptomoedas. Ao eliminar o ponto único de falha associado às chaves privadas, ela estabelece uma base sólida para a gestão de ativos, aplicações empresariais e serviços financeiros inovadores. No entanto, como qualquer sistema complexo, a multisig também pode se tornar um alvo para atacantes, e fraudes envolvendo-a estão se tornando cada vez mais comuns. Este artigo explora as vantagens e riscos das soluções multisig e fornece dicas práticas de segurança para ajudar os utilizadores a aproveitar ao máximo os benefícios das carteiras multisig, minimizando as ameaças potenciais.Na floresta escura do mundo das criptomoedas, os incidentes de hacking continuam a emergir um após o outro. De acordo com a empresa de segurança blockchain PeckShield, mais de 300 incidentes de hacking de criptomoedas ocorreram em 2024, resultando em perdas totais de 2,15 mil milhões de dólares—um aumento de 30% em comparação com os 1,51 mil milhões de dólares em 2023. Os hackers tratam vários setores como seus caixas eletrônicos pessoais, sendo a fraude relacionada com carteiras especialmente generalizada—incluindo esquemas Multisig.

Um esquema de scam Multisig é uma forma de fraude que manipula contas de carteira ao explorar o mecanismo de multisignatura (comumente chamado de multi-sig), levando os usuários a perder o controle sobre suas carteiras e a roubar seus ativos. Embora o propósito original do sistema Multisig seja melhorar a segurança da carteira, sua complexidade inerente frequentemente se torna um ponto de entrada para golpistas. Este artigo mergulhará profundamente no mecanismo Multisig - explorando como funciona, seus prós e contras, estudos de caso do mundo real e, em última análise, fornecendo aos usuários estratégias preventivas para garantir melhor seus ativos de carteira digital.

Qual é o mecanismo Multisig?

O mecanismo de assinatura múltipla (multisig) é uma técnica de segurança amplamente adotada no espaço de criptomoedas e blockchain. Exige que vários detentores de chaves privadas autorizem conjuntamente transações ou realizem operações críticas, permitindo que vários usuários gerenciem e controlem o acesso a uma única carteira de criptomoedas de forma colaborativa. Comparado aos sistemas de chave única, o multisig oferece segurança e flexibilidade significativamente maiores por meio de autorização distribuída. É particularmente adequado para cenários como colaboração em equipe, gestão de ativos institucionais e governança de DAO.

Para simplificar, multisig é como uma fechadura de combinação de alta segurança, onde várias chaves devem ser usadas para desbloqueá-la. Isso significa que mesmo que uma ou mais chaves privadas sejam perdidas ou comprometidas, os ativos da carteira ainda podem permanecer seguros.

Principais marcos no desenvolvimento de mecanismos Multisig

- 2012: O protocolo P2SH (Pay-to-Script-Hash) do Bitcoin introduziu a capacidade de incorporar scripts Multisig em transações através de hashing.

- 2016: A exchange de criptomoedas Bitfinex adotou a solução Multisig da BitGo para gerir os ativos dos utilizadores. No entanto, devido a uma má configuração na carteira quente, 120.000 BTC foram roubados.

- 2017: A carteira Parity Multisig foi atacada devido a uma vulnerabilidade no código, resultando no roubo de aproximadamente 150.000 ETH.

- 2020: A equipa da Gnosis lançou oficialmente a Gnosis Safe, a primeira solução de carteira Multisig padronizada dentro do ecossistema Ethereum. No mesmo ano, a EIP-3074 do Ethereum propôs os opcodes AUTH e AUTHCALL, que permitiram que contas possuídas externamente (EOAs) autorizassem contratos a executar transações em seu nome, fornecendo suporte fundamental para Multisig.

- 2021: A proposta EIP-4337 da Ethereum para a abstração de contas via contratos inteligentes, permitindo uma gestão de permissões mais flexível para carteiras Multisig.

- 2023: EIP-4337 foi oficialmente implementado. Nesse mesmo ano, foi descoberta uma vulnerabilidade no contrato do Safe (anteriormente Gnosis Safe). Um atacante explorou uma falha na lógica de verificação de assinatura para forjar transações Multisig e roubar fundos. Em resposta, a equipe do Safe prontamente corrigiu o problema, introduziu um framework modular de auditoria de segurança e lançou um novo recurso de "execução adiada".

- 2024: A proposta EIP-7702 permitiu que os endereços EOA ganhassem temporariamente funcionalidades de contrato inteligente numa única transação, simplificando ainda mais a lógica Multisig.

Como funcionam as Carteiras Multisig

No centro do mecanismo Multisig está o conceito de assinaturas de limiar, o que significa que uma transação só pode ser concluída quando um número pré-definido de assinaturas válidas (o limiar) é alcançado. Isto é comumente expresso num formato “m-de-n”, onde m é o número de assinaturas necessárias e n é o número total de chaves privadas envolvidas. Por exemplo, numa carteira Multisig 2-de-3, são configuradas três chaves privadas, mas qualquer combinação de duas delas é suficiente para autorizar uma transação.

Tomando a carteira TronLink—que suporta Multisig—como exemplo, as funções de fluxo de trabalho são as seguintes:

1) Gestão e Distribuição de Chave Privada

Após criar ou importar uma carteira, o usuário navega para a secção de “Gestão de Permissões” sob “Gestão de Carteira.” O sistema de permissão multisig da TRON define três níveis de acesso: Proprietário, Testemunha e Ativo, cada um com funções diferentes:

- Proprietário: Este é o mais alto nível de autoridade na conta. Controla a propriedade, gere estruturas de permissão e pode executar qualquer contrato. Quando uma nova conta é criada, esta função é atribuída por padrão à própria conta.

- Testemunha: Este nível é exclusivo para Super Representantes e é usado para gerir nós produtores de blocos. Não está disponível para utilizadores regulares. Depois de modificadas as permissões, o nó produtor de blocos deve ser reconfigurado.

- Ativo: Este nível de permissão é definido e modificado pelo Proprietário. É utilizado para realizar tarefas específicas, como transferências, votações, staking, emissão de ativos e criação de contratos inteligentes.

Origem: TronLink

Os utilizadores podem modificar permissões, adicionar endereços de chaves privadas detidas por diferentes partes e configurar o valor do limiar com base nas suas necessidades. O número de chaves privadas deve ser igual ou superior ao limiar. Por exemplo, num esquema 3-de-5, o utilizador adiciona cinco chaves privadas e qualquer três delas deve assinar uma transação para que esta seja válida.

2) Assinatura e Execução de Transações

Uma vez concluída a configuração, o Utilizador A inicia um pedido de transferência, fazendo com que o sistema gere uma transação não assinada. O Utilizador A assina então a transação utilizando a sua chave privada. Depois disso, o Utilizador B, o Utilizador C ou outros detentores de chaves assinam por sua vez até serem recolhidas o número necessário de assinaturas. Uma vez que o limiar é atingido, a transação é verificada e transmitida à rede blockchain para execução.

Vantagens e Desvantagens do Mecanismo Multisig

Com base em como o mecanismo de multisig funciona, seus benefícios são claros e convincentes:

1) Melhoria Significativa de Segurança

- Previne Pontos Únicos de Falha: Quando as transações requerem múltiplas assinaturas, a comprometimento de uma única chave privada ou a falha de um dispositivo não resulta em perda de ativos.

- Protege Contra Ameaças Internas: Em ambientes de equipe, exigir várias aprovações reduz significativamente o risco de um único indivíduo apropriar-se indevidamente de fundos.

- Reduz os Riscos de Hacking: Um atacante teria de comprometer simultaneamente várias chaves privadas ou dispositivos, tornando o acesso não autorizado muito mais difícil.

2) Gestão flexível de ativos

- Permissões em camadas: Diferentes limites podem ser definidos para diferentes cenários. (Por exemplo: 2-de-3 para transações de rotina de baixo valor e 3-de-5 para transferências de alto valor).

- Gestão de Chave Distribuída: Os utilizadores podem armazenar chaves privadas em vários dispositivos (como smartphones, carteiras de hardware, etc.) ou em locais físicos separados, espalhando eficazmente o risco.

3) Melhorada Transparência e Auditabilidade

Toda a informação relacionada com assinaturas – como endereços, carimbos de data e hora e mais – é publicamente registada e rastreável, tornando a auditoria pós-evento e a responsabilidade muito mais fáceis.

No entanto, a complexidade do mecanismo multisig também introduz vários desafios, tais como:

1) Gestão Complexa de Chaves

Embora as assinaturas de limite ofereçam flexibilidade, também criam um alto nível de dependência. Os utilizadores devem garantir que cada chave privada seja armazenada de forma segura e acessível. Se um ou mais detentores de chaves se tornarem inacessíveis, pode ser impossível atingir o limite de assinaturas necessário - o que pode levar a fundos permanentemente bloqueados. Além disso, os atacantes podem aproveitar táticas de engenharia social - manipulando a confiança humana ao se passar por fontes legítimas para enganar outros signatários a conceder autorização. Isso pode resultar em acesso não autorizado e roubo de fundos.

2) Barreira elevada para os utilizadores

Uma vez que as transações requerem coordenação entre várias partes para assinaturas, isso pode causar atrasos ou erros, especialmente em situações urgentes

3) Altos Custos On-Chain

Em cadeias como Ethereum, os contratos Multisig requerem várias rondas de verificação de assinatura. Comparado com transações de assinatura única, isto leva a custos de gás significativamente mais elevados.

4) Risco de Vulnerabilidades Técnicas

Multisig não é à prova de idiotas por natureza. Se o sistema de integração da carteira ou o próprio contrato tiver falhas de segurança, os hackers podem explorá-las para roubar fundos.

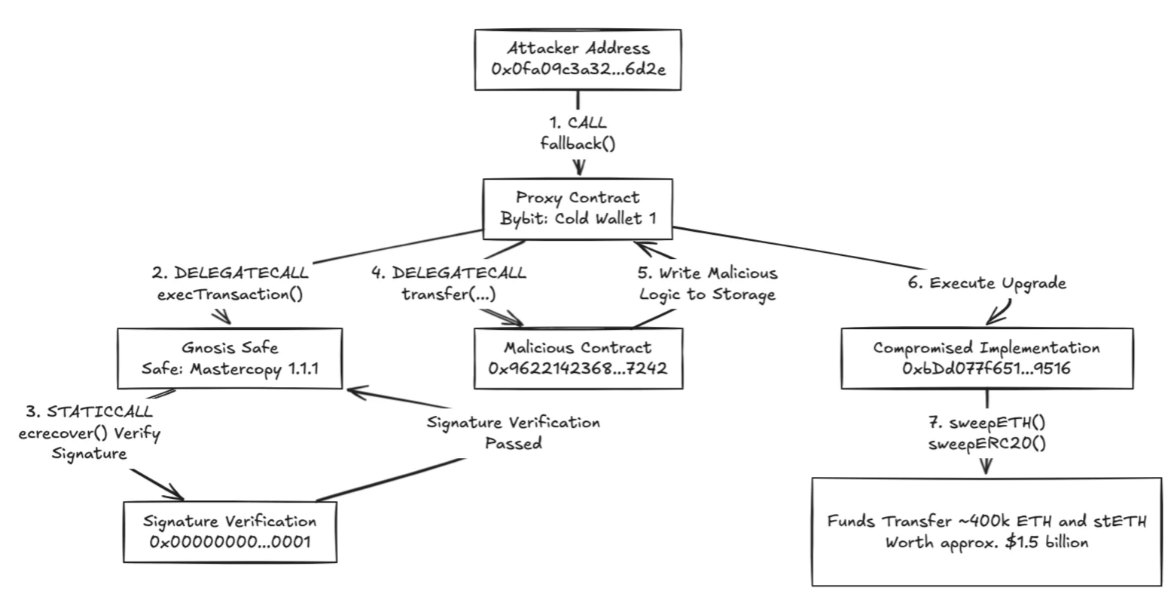

Processo de Ataque Bybit (Fonte: Equipe de Segurança SlowMist)

Por exemplo, em 21 de fevereiro de 2024, a carteira multisig da bolsa de criptomoedas Bybit foi especificamente visada e comprometida. Hackers exploraram a função de chamada deleGate.com na contratos de carteira multisig Safe, injetando um contrato malicioso para substituir a lógica correta. Isso fez com que transações fraudulentas parecessem legítimas na interface, enganando os signatários. Como resultado, o atacante contornou o processo de verificação multisig e transferiu com sucesso quase 1,5 bilhão de dólares em ativos para um endereço de carteira anônimo.

Quais são as Táticas Comuns Usadas em Golpes Multisig?

Na sua essência, as fraudes de Multisig geralmente envolvem vazamentos de chaves privadas ou alterações não autorizadas nas permissões da carteira. Os golpistas ganham acesso à chave privada ou frase mnemónica de um utilizador através de vários meios e, em seguida, modificam as permissões da carteira, adicionando o seu próprio endereço como co-controlador da conta Multisig. Nestes casos, os utilizadores ainda podem receber fundos na carteira sem problemas, mas quando tentam transferir fundos, descobrem que não conseguem fazê-lo. Devido a esta configuração oculta, muitos utilizadores não percebem que já perderam o controlo da sua carteira. Os golpistas frequentemente jogam a longo prazo, esperando que os ativos acumulem antes de esvaziar a carteira.

Então, em que situações é que as carteiras normalmente são vítimas de configurações multisig maliciosas?

1) Má gestão de chaves pelo utilizador: Alguns utilizadores armazenam chaves privadas ou frases mnemónicas tirando capturas de ecrã, carregando-as para drives na nuvem ou guardando-as em dispositivos ligados à Internet. Os hackers podem obtê-las através de ciberataques e, uma vez que tenham acesso, podem configurar imediatamente permissões de Multisig maliciosas.

2) Ataques de Engenharia Social: Estes surgem em diversas formas. Táticas comuns incluem links de phishing de websites de terceiros, alegações falsas de airdrop, atrair utilizadores com recargas de baixo custo, fazer-se passar pelo suporte técnico ou por membros da equipa para enganar os utilizadores a conceder permissões. Estes métodos podem levar os utilizadores a divulgar consciente ou inconscientemente a chave privada da sua carteira, ou acionar código malicioso de contrato inteligente que altera as permissões da carteira - resultando na configuração da carteira como um Multisig sob o controlo do scammer.

3) Divulgação Deliberada de Chave por Terceiros: Em alguns casos, os golpistas fingem não saber como operar uma carteira e oferecem a sua chave privada ao utilizador para ajudar com uma transferência. No entanto, a carteira já foi configurada como uma carteira Multisig e, uma vez que o utilizador transfere criptomoedas para ela, os ativos são perdidos de forma irreversível — controlados pelo golpista através de permissões Multisig.

Como podem os utilizadores proteger-se?

Para aproveitar totalmente os benefícios de segurança dos mecanismos Multisig, enquanto se minimiza o risco, os utilizadores devem adotar uma abordagem dupla: combinar salvaguardas técnicas com as melhores práticas comportamentais.

Medidas Técnicas:

- Escolha serviços multisig confiáveis: Dê prioridade a carteiras multisig de código aberto que tenham sido submetidas a auditorias de segurança de terceiros. Opte por provedores de serviços ou plataformas de carteiras com sólida reputação e comprovados históricos de segurança.

- Implementar várias camadas de segurança: Além de Multisig, os utilizadores também devem ativar ferramentas de proteção extra, como carteiras de hardware (por exemplo, Ledger, Trezor), autenticação de dois fatores (2FA), software antivírus e extensões de navegador como Scam Sniffer para bloquear ameaças de phishing.

Práticas Comportamentais:

- Proteja adequadamente as chaves privadas: Nunca partilhe a sua chave privada com ninguém. Para evitar riscos online, armazene a sua chave privada ou frase mnemónica offline, idealmente escrita num papel durável e selada de forma segura num local físico.

- Tenha cuidado com operações e links suspeitos: nunca clique em links desconhecidos ou faça download de aplicativos não oficiais. Verifique sempre as notificações de airdrop e outras comunicações através de fontes oficiais. Antes de aprovar qualquer interação de contrato, revise cuidadosamente as permissões solicitadas, como aprovações de token ou atualizações de conta, e rejeite qualquer coisa suspeita.

- Verifique regularmente o estado de autorização da carteira: Utilize ferramentas como Revoke.cash para inspecionar e revogar quaisquer permissões de carteira não autorizadas.

Navegar no mundo das criptomoedas exige vigilância constante. Os utilizadores devem adotar uma mentalidade de "confiança zero" - evitar pensamentos ilusórios ou fantasias de enriquecimento rápido e permanecer alerta para armadilhas comuns. Igualmente importante é manter-se informado: aprender sobre técnicas de fraude em evolução e desenvolver uma consciência de risco mais forte.

Se um utilizador descobrir que a sua carteira foi configurada maliciosamente como uma conta Multisig, deve imediatamente desligar-se da internet, cortar a ligação de todos os dispositivos ligados a interagir com a carteira comprometida, revogar permissões através de um explorador de blockchain e contactar o mais rapidamente possível uma equipa de segurança profissional para obter assistência.

Naturalmente, para além dos utilizadores individuais, o mecanismo Multisig em si deve continuar a evoluir para se defender melhor contra ataques cada vez mais sofisticados. Por exemplo, integrar o MPC (Cálculo de Múltiplas Partes) para permitir assinaturas 'sem chave', permitindo aos utilizadores co-assinar transações sem revelar chaves privadas completas; implementar defesas dinâmicas que ajustem regras de assinatura em tempo real com base em inteligência de ameaças; e estabelecer sistemas de verificação automatizados que aproveitem ferramentas de deteção de IA para congelar transações suspeitas e acionar alertas.

Por outro lado, os órgãos reguladores também começaram a aplicar requisitos de conformidade para serviços de carteiras de custódia, incluindo carteiras Multisig. Por exemplo, o Regulamento dos Mercados em Ativos Criptográficos (MiCA) da União Europeia - agora oficialmente em vigor - exige claramente que as instituições que oferecem serviços de custódia, como carteiras Multisig, cumpram requisitos de licenciamento, capital e segregação de ativos, e devem aderir a rigorosos padrões de conformidade operacional.

À medida que os quadros regulamentares globais para a custódia de criptomoedas continuam a tornar-se mais claros e estabelecidos, estas regras, embora acrescentem custos adicionais para os prestadores de serviços, acabarão por contribuir para um ecossistema de criptomoedas mais transparente e confiável, melhorando significativamente a segurança dos ativos dos utilizadores.

Conclusão

O mecanismo Multisig melhorou significativamente a segurança e a flexibilidade do armazenamento de criptomoedas. Ao eliminar os riscos associados a uma única chave privada, estabelece uma base sólida para a gestão de ativos, aplicações empresariais e serviços financeiros inovadores. No entanto, como qualquer sistema complexo, o Multisig não está imune à exploração e as fraudes direcionadas a ele estão se tornando cada vez mais comuns.

Como utilizadores de criptomoedas, é essencial melhorar continuamente a consciência de segurança, manter-se vigilante contra ofertas tentadoras e armadilhas ocultas, e nunca permitir que ganhos a curto prazo conduzam a perdas a longo prazo. Além disso, os utilizadores devem tornar-se proficientes na utilização de várias ferramentas de criptomoeda para protegerem mais eficazmente contra riscos potenciais.

Artigos relacionados

Como fazer a sua própria pesquisa (DYOR)?

O que é a Análise Fundamental?

O que é Solana

O que é o USDC?

Riscos que deve estar ciente ao negociar cripto