وظيفة التشفير والهاش

في هذا الدرس، سنستكشف المبادئ الأساسية لأمن العملات المشفرة ونساعدك على فهم كيف يمكن أن يساعدك التشفير في الحفاظ على أصولك الرقمية آمنة ومأمونة. سنبدأ بإعطائك نظرة عامة عن سبب أهمية التشفير في عالم التشفير. ستتعرف على التقنيات المختلفة المستخدمة لتأمين أصولك الرقمية وسبب أهمية فهم كيفية عملها. سنصف أكثر أنواع التشفير شيوعًا المستخدمة في التشفير، مثل التشفير والتجزئة والتوقيعات الرقمية. سنتعمق أيضًا في المبادئ الأساسية للتشفير ووظائف التجزئة، ونقسمها إلى مفاهيم بسيطة وسهلة الفهم ستساعدك على تحليل الدور الذي تلعبه في تأمين أنظمة البلوكشين. ستحصل على أساس متين في أمان العملات المشفرة، مما يمنحك المعرفة التي تحتاجها لحماية أصولك الرقمية من التهديدات المحتملة.

نظرة عامة على أهمية التشفير في التشفير

التشفير أمر بالغ الأهمية لأمن العملات المشفرة. يوفر تقنية التشفير، وهو أمر ضروري عند التعامل مع المعاملات المالية. يوفر التشفير أمان وسرية البيانات الحساسة مثل المفاتيح الخاصة ومعلومات الهوية الشخصية وتفاصيل المعاملات.

تتمثل إحدى المزايا الأساسية لاستخدام التشفير في التشفير في أنه يساعد في منع الاحتيال. يسمح التشفير بمصادقة المرسل والمستلم للمعاملة، والتحقق من أن الشخص الذي يقوم بتحويل الأموال مفوّض للقيام بذلك. هذا يساعد في منع المعاملات الاحتيالية ويضمن تحويل الأموال فقط بين الأطراف المصرح لها.

تطبيق رئيسي آخر للتشفير هو حماية بيانات المستخدم. لتأمين المعاملات وبيانات المستخدم، تعتمد العملة المشفرة على خوارزميات رياضية معقدة. يعد التشفير ضروريًا أيضًا لضمان أمان أنظمة blockchain ويسمح بإنشاء توقيعات رقمية، والتي يمكن استخدامها للتحقق كما ذكرنا سابقًا، من صحة المعاملات والتأكد من أنها شرعية ولم يتم العبث بها.

في الختام، لا يمكن التأكيد على أهمية التشفير في التشفير. إنه يتيح النقل الآمن والخاص للأصول المشفرة، ويساعد في منع الاحتيال، ويحمي بيانات المستخدم، ويضمن سلامة شبكات blockchain.

أنواع التشفير الشائعة المستخدمة في التشفير

في مجال التشفير، هناك أشكال مختلفة من التشفير، ولكل منها مجموعة من المزايا والعيوب الخاصة بها. من بين أكثر أنواع التشفير شيوعًا المستخدمة في التشفير ما يلي:

تشفير المفتاح المتماثل

تشفير المفتاح المتماثل يقوم بتشفير البيانات وفك تشفيرها باستخدام مفتاح واحد. نظرًا لأنه سريع وفعال نسبيًا، يتم استخدام هذا النوع من التشفير بشكل متكرر لتشفير كميات ضخمة من البيانات. يجب توصيل المفتاح بين المرسل والمستقبل، مما يجعله عرضة للاعتراض من قبل أطراف ثالثة.

اقرأ المزيد: ما هو تشفير المفتاح المتماثل؟

تشفير المفتاح غير المتماثل

يستخدم تشفير المفتاح غير المتماثل، المعروف أيضًا باسم تشفير المفتاح العام، زوجًا من المفاتيح، أحدهما للتشفير والآخر لفك التشفير. على الرغم من أن المفاتيح متصلة نظريًا، يتم جعل مفتاح التشفير عامًا بينما يتم الاحتفاظ بمفتاح فك التشفير خاصًا. ونتيجة لذلك، يعد تشفير المفتاح غير المتماثل أكثر أمانًا من تشفير المفتاح المتماثل لأنه لا يتطلب مشاركة المفتاح السري.

اقرأ المزيد: ما هي خوارزميات المفاتيح غير المتماثلة؟

・ هاش

تُستخدموظائف التجزئة لتحويل كميات هائلة من البيانات إلى نتيجة ذات طول ثابت تُعرف باسم التجزئة. يتم استخدام هذا بشكل متكرر جنبًا إلى جنب مع تشفير المفتاح غير المتماثل لضمان صحة المعاملات. لا يمكن التراجع عن وظائف التجزئة، مما يعني أنه بمجرد تشكيلها، لا يمكن تغيير التجزئة مرة أخرى إلى شكلها الأصلي.

اقرأ المزيد: ما الذي يجعل البلوكشين غير قابل للتغيير؟

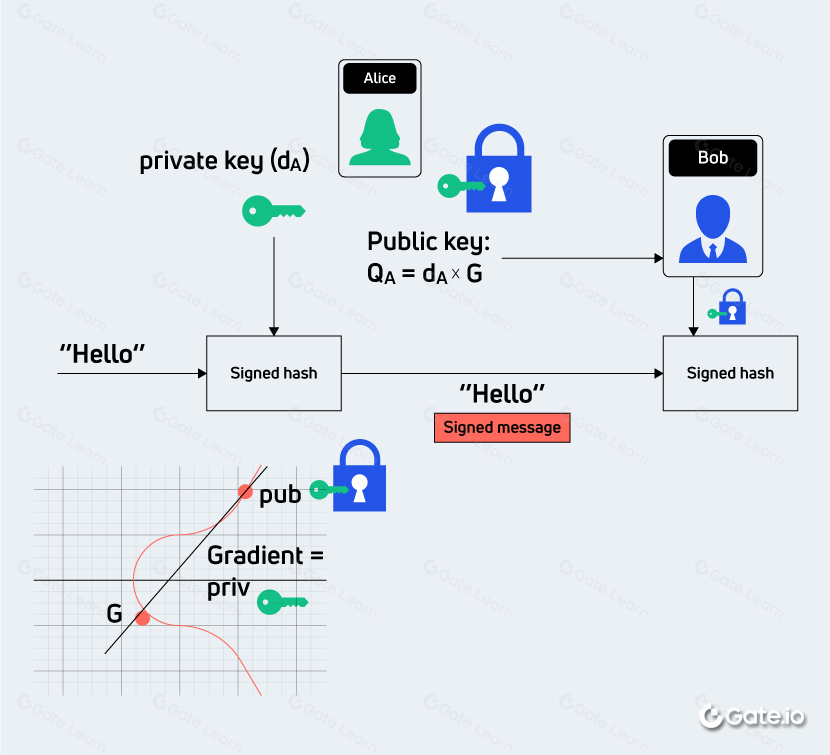

・التوقيعات الرقمية

يتم استخدام التوقيعات الرقمية للتحقق من شرعية المعاملة. يتم إنشاؤها من خلال الجمع بين تشفير المفاتيح غير المتماثل ووظائف التجزئة، وتوفر وسيلة لضمان عدم العبث بالمعاملة أو تعديلها بأي شكل من الأشكال.

اقرأ المزيد: ما هو التوقيع الرقمي؟

・تشفير المنحنى البيضاوي

تشفير المنحنى البيضاوي هو نوع من تشفير المفاتيح غير المتماثل الذي يستخدم بشكل شائع في أنظمة blockchain. إنه يوفر أمانًا كبيرًا بينما يتطلب موارد كمبيوتر أقل من طرق التشفير الأخرى.

فهم المبادئ الأساسية للتشفير ووظائف التجزئة

・السرية والنزاهة والمصادقة

التشفير هو ممارسة حماية البيانات والاتصالات من خلال استخدام التقنيات الرياضية. يتم استخدامه لحماية البيانات الحساسة ومنع الاحتيال والوصول غير المصرح به وضمان شرعية المعاملات ونزاهتها.

أحد المفاهيم الأساسية للتشفير هو السرية، والتي تضمن وصول الأطراف المصرح لها فقط إلى البيانات الحساسة. يتم تحقيق ذلك من خلال استخدام التشفير، الذي يقوم بتشويش البيانات بحيث يمكن للأطراف المصرح لها فقط قراءتها.

جانب آخر مهم من التشفير هو النزاهة، والتي تضمن عدم العبث بالبيانات أو تغييرها بأي شكل من الأشكال. يتم استخدام وظائف Hash بشكل متكرر لتحقيق هذا المبدأ. تقبل دالة التجزئة بيانات إدخال أي حجم وتقوم بإرجاع مخرجات ذات حجم ثابت تُعرف باسم التجزئة. يؤدي التغيير في بيانات الإدخال إلى مخرجات تجزئة مختلفة تمامًا، مما يجعل من المستحيل تقريبًا إعادة إنتاج بيانات الإدخال الأصلية من مخرجات التجزئة. ونتيجة لذلك، فهي أداة فعالة لضمان سلامة البيانات (سنشرح وظائف التجزئة بمثال في الفقرات القادمة).

المبدأ الثالث للتشفير هو المصادقة. إنه يؤكد أن مرسل الرسالة ومتلقيها هو الشخص الذي يدعيان أنه. يتم تنفيذ ذلك بشكل متكرر من خلال استخدام التوقيعات الرقمية. يمكن للمستلم بعد ذلك استخدام المفتاح العام للمرسل للتحقق من صحة التوقيع، وضمان عدم تغيير الرسالة وأن المرسل هو الشخص الذي يدعي أنه هو.

باختصار:

السرية:

- يضمن وصول الأطراف المصرح لها فقط إلى البيانات الحساسة

- تم تحقيقه من خلال التشفير

- تتضمن أنواع التشفير المفتاح المتماثل والمفتاح غير المتماثل والتشفير المختلط

النزاهة:

- يضمن عدم التلاعب بالبيانات أو تغييرها

- تم تحقيقه من خلال استخدام وظائف التجزئة

- يؤدي التغيير في بيانات الإدخال إلى إخراج تجزئة مختلف تمامًا، مما يجعل من المستحيل إعادة إنشاء البيانات الأصلية من التجزئة

- يتم استخدام وظائف Hash للتحقق من سلامة البيانات

المصادقة:

- يضمن أن مرسل الرسالة ومستقبلها هما اللذان يدعيان أنهما

- تم تحقيقه من خلال استخدام التوقيعات الرقمية

- يتم إنشاء التوقيعات الرقمية من خلال دمج تجزئة البيانات مع المفتاح الخاص للمرسل

- يمكن للمستلم بعد ذلك استخدام المفتاح العام للمرسل للتحقق من التوقيع، والتأكد من عدم تغيير الرسالة وأن المرسل هو الشخص الذي يدعي أنه

ما هي دالة الهاش؟

الآن، دعنا نتعمق قليلاً في وظائف التجزئة:

دالة التجزئة هي خوارزمية رياضية تأخذ مدخلات من أي حجم وتعيد مخرجات ذات حجم ثابت، تُعرف باسم التجزئة. عادةً ما تكون مخرجات التجزئة عبارة عن سلسلة من الأحرف والأرقام التي تبدو عشوائية ولا معنى لها. على سبيل المثال، لنفترض أن لدينا نصًا «Hello, world!» التي نريد تجزئتها باستخدام خوارزمية SHA-256. سيكون ناتج التجزئة الناتج كما يلي:

SQL

2ef7bd608ce5404e97d5f02f95f89f1c2328715f16a5d0f94c4c4abb17e6fb

الآن، لنفترض أننا قمنا بتغيير النص قليلاً إلى «Hello, world!!». إذا قمنا بتجزئة هذا باستخدام نفس الخوارزمية، فسيكون ناتج التجزئة الناتج مختلفًا تمامًا

SQL

f7dae 29a21bca9cd9b01227c8b6cbfa04dec2b6ea4c2b8d649a03bbd4ad4

يوضح هذا كيف تؤدي التغييرات الطفيفة في بيانات الإدخال إلى مخرجات تجزئة مختلفة تمامًا، مما يجعل من الصعب تقريبًا إعادة بناء بيانات الإدخال الأصلية من التجزئة. يتم استخدام وظائف التجزئة للحفاظ على تكامل البيانات لأن أي تغييرات في بيانات الإدخال تنتج مخرجات تجزئة مختلفة. يتم استخدامها على نطاق واسع في عالم التشفير للتحقق من صحة المعاملات وسلامتها، مما يضمن عدم العبث بالبيانات أو تغييرها بأي شكل من الأشكال.

وظائف الهاش في بيتكوين

تستخدم العديد من أنظمة البلوكشين، بما في ذلك بيتكوين، وظائف الهاش في عملية التعدين. يجب على عمال المناجم في بيتكوين حل وظيفة رياضية معقدة من أجل التحقق من صحة المعاملات وكسب المكافآت. يتطلب التحدي العثور على مخرجات التجزئة التي تناسب معايير معينة، وهي مهمة صعبة حقًا. ولكن بمجرد أن يكتشف المُعدِّن مخرجات هاش مشروعة، يصبح من السهل على المشاركين الآخرين في الشبكة التحقق من صحة الحل، مما يضمن صحة المعاملة.

هناك العديد من أنواع وظائف التجزئة المستخدمة في التشفير، ولكل منها مجموعة من المزايا والعيوب الخاصة بها. تعد خوارزمية SHA-256، المستخدمة في بيتكوين والعملات المشفرة الأخرى، وخوارزمية Keccak-256، المستخدمة في إيثريوم، مثالين شائعين.

من المهم ملاحظة أنه على الرغم من أن وظائف التجزئة آمنة للغاية وجديرة بالثقة، إلا أنها ليست مثالية. من الممكن أن يجد المهاجم مدخلين مختلفين ينتجان نفس ناتج التجزئة، وهي ظاهرة تُعرف باسم تصادم التجزئة. نظرًا لأن هذا أمر غير شائع ويصعب تحقيقه، فإنه عيب يجب مراعاته عند إنشاء أنظمة التشفير.

يجب على كل شخص مهتم بمجال التشفير فهم أساسيات التشفير ووظائف التجزئة. هذه المبادئ مهمة لنجاح العملات المشفرة وأنظمة البلوكشين لأنها تشكل العمود الفقري للاتصال الآمن والتحقق من المعاملات في النظام البيئي. يمكننا ضمان الحفاظ على سرية البيانات الحساسة، والحفاظ على سلامة البيانات، والترخيص بالمعاملات والتحقق منها باستخدام التشفير ووظائف التجزئة والتوقيعات الرقمية، مما يؤدي إلى شبكة آمنة وموثوقة لجميع المشاركين.